ただし,脆弱性攻撃への対策はそれぞれ防御に穴があったり,実装のハードルが高かったりと,いずれも画竜点睛を欠くというのが現状だ。

(1)については,特にAndroidの場合,メーカー間でパッチ提供の足並みがそろわないという問題がある。Androidのソース・コード自体は OHA(Open Handset Alliance)で作られるが,これをデバイス・ドライバ・ソフトウエアなどと組み合わせて実装するのは各メーカーに委ねられる。脆弱性が見つかった場 合にパッチの実装やテストにかかる時間は各メーカーで違うので,全メーカーが迅速にアップデートできるとは限らない。

(2)については,無線LAN経由のアクセスが抜け穴になるという問題がある。例えば,携帯電話網にセキュリティー機能を追加したとしても,端末が無線 LAN経由でインターネットに接続した場合,防御し切れない。このほか,(1)と(2)に共通して,攻撃が発生した後でないと対処ができないといった課題がある。

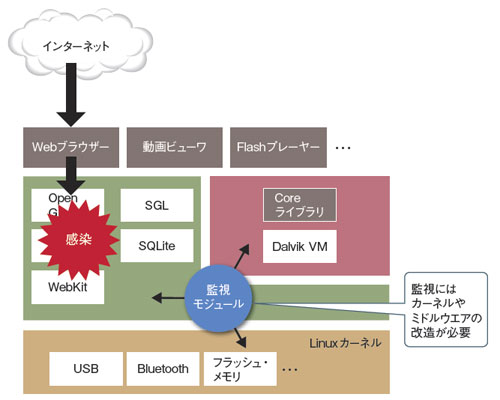

(3)については,ソフトウエア・プラットフォームを改造する必要がある点が壁になる。AndroidとiPhoneは共に,サード・パーティー・アプリ側 からは,他のアプリの挙動や操作するファイルを,のぞき見できない機構をあらかじめ備えている。もし,コンテンツや挙動を検査するのであれば,OSやミド ルウエア,ドライバを改造しなければならない(図10)。

しかし,これは現実的ではない。まず,iPhoneの場合はプラットフォームをApple社以外が触ることができない。一方,Androidなら個別に 実装が可能だが,メーカーにとってそれは得策ではない。「既に用意されているスマートフォンのミドルウエアやOS,ドライバなどに手を加えると,パッチの 提供や新しいバージョンのOSへのアップデートが難しくなる」(NTTドコモ プロダクト部 技術企画担当部長の渡邉信之氏)からだ。Androidでは米Google Inc.からGmailやGoogle Mapsの提供を受ける際に同社の審査があるが,改造後のAndroidがこの審査に通るかについても不安が残る。

こうした問題について,Symantec社は「Apple社やGoogle社,スマートフォン・メーカーなどと意見交換してい る」(Enterprise Security Group,Director of Strategic TechnologyのMatthew Steele氏)とする。現時点ではまだ表面化していないが,今後,何らかの動きが出てくる可能性が高い。

コスト負担は誰がする?

そもそも根本的な問題として,スマートフォンのセキュリティーに対して,コストを負担する主体が不在であるという点がある。

パソコンの場合は,マルウエアによる情報盗難が社会問題化し,ユーザーが自己責任でお金を出して情報を守るという意識が醸成されている。しかし,スマートフォンの場合は,ユーザーの意識がそこまで達していない。

そこで,セキュリティー・ソフト・メーカー各社は,ユーザーではなく「スマートフォン・メーカーや携帯電話事業者に対して採用を呼びかけている」(マカ フィー SE本部 シニアエンジニアの二宮秀一郎氏)。しかし,「通信事業者のサービスとしてどこまで提供すべきか検討中」(携帯電話事業者),「セキュリティー機能は今後 の検討課題」(あるスマートフォン・メーカー)と,対策への負担に対してはいずれも腰が重い。根本には,現状においてセキュリティー機能が商品の販促に結 び付かないという思いがあるようだ。

あるセキュリティー技術者は「結局,スマートフォンで衝撃的なセキュリティー事件が起こらない限り,対策は進まないのではないか」とみている。